Сброс пароля администратора Windows 7 без использования дополнительных программ

В этой статье я расскажу, как сбросить пароль учётной записи администратора (или создать новую) без использования дополнительных программ. Вам понадобится только установочный диск Windows 7 или диск восстановления системы. Этот способ следует применять, если стандартными способами сбросить пароль нет возможности, например когда утерян пароль от единственной учётной записи

Этап №1 - Настройка запуска командной строки перед экраном входа в Windows

Загрузитесь с установочного диска Windows 7 или с диска восстановления.

Примечание. Если у Вас нет установочного диска или диска восстановления, но имеется LiveCD с Windows PE или на другом разделе жесткого диска установлена ещё одна Windows, Вы можете воспользоваться ими - переходите к пункту №3.

В окне выбора языковых параметров нажмите Далее ---> [только при загрузке с установочного диска] щелкните Восстановление системы ---> Далее ---> Командная строка

Средство восстановления системы

3. В командной строке наберите regedit и нажмите Enter. Откроется редактор реестра.

Выделите раздел HKEY_LOCAL_MACHINE, как показано на рисунке ниже. Затем из меню Файл выберите пункт Загрузить куст

Редактор реестра

Перейдите на диск, где установлена Windows 7 (буква может отличаться от привычной С), и откройте файл:

(буква_диска):\Windows\System32\config\SYSTEM

Загрузить куст реестра

Примечание. В некоторых случаях диск с ОС может быть не виден среде восстановления, в этом случае на шаге 2 необходимо загрузить драйвер. Понадобится тот же драйвер, который использовался при установке ОС

Введите произвольное имя для загружаемого раздела. В примере - 888.

Загрузка куста

Перейдите в раздел

HKEY_LOCAL_MACHINE\888\Setup

Затем щелкните два раза по параметру:

CmdLine, введите cmd.exe и нажмите ОК

SetupType, замените 0 на 2 и нажмите ОК.

Редактор реестра

Выделите раздел 888 в HKEY_LOCAL_MACHINE, затем из меню Файл выберите пункт Выгрузить куст.

Извлеките установочный диск, закройте редактор реестра и командную строку, нажмите Перезагрузка в окне параметров восстановления

Этап №2 - Сброс пароля или создание нового пользователя, и вход в систему

После перезагрузки продолжайте обычный вход в Windows 7. Перед входом в систему Вы увидите окно командной строки.

Сброс пароля

Для сброса пароля введите следующую команду и подтвердите её выполнение клавишей Enter

net user имя_пользователя новый_пароль

Важно! Если имя или пароль содержат пробелы, вводите их в "кавычках".

На рисунке ниже для пользователя Adm7 задается пароль tL942G8dWp.

Администратор

Если Вы забыли имя учетной записи, введите команду net user без параметров, чтобы отобразить все имеющиеся учётные записи.

Создание новой учётной записи

Если у вас нет ни одной учетной записи администратора, такую можно легко создать. Для этого последовательно введите приведенные ниже команды, нажимая после каждой клавишу Enter.

Для русской (локализованной) Windows:

net user имя_пользователя пароль /add

net localgroup Администраторы имя_пользователя /add

net localgroup Пользователи имя_пользователя /delete

Для английской Windows:

net user имя_пользователя пароль /add

net localgroup Administrators имя_пользователя /add

net localgroup Users имя_пользователя /delete

Команды последовательно выполняют следующие действия:

Создание нового пользователя.

Добавление пользователя в группу Администраторы (Administrators).

Удаление пользователя из группы Пользователи (Users).

Если Вы хотите установить для всех учетных записей бессрочное действие пароля, введите в конце команду:

net accounts /maxpwage:unlimited

По окончании ввода закройте окно командной строки.

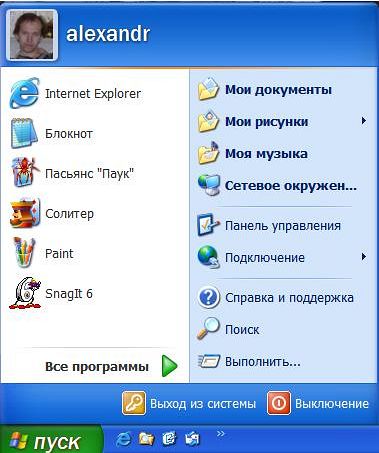

Вход в систему

Теперь у Вас есть учетная запись с правами администратора и новым паролем. Просто выберите пользователя и выполните вход в Windows:

Вход в систему

Как это работает?

Для изменения параметров пользователей необходим доступ к панели управления Windows или командной строке, запущенной с правами администратора из Windows. Поскольку вход в систему заблокирован, изменения надо произвести до входа.

Для этого на первом этапе мы входим в редактор реестра среды восстановления и подгружаем в него часть реестра (куст) установленной Windows 7. С помощью параметра SetupType мы указываем, что перед следующим входом в Windows надо выполнить команду из параметра CmdLine, а в CmdLine указываем командную строку (cmd.exe). Эти параметры изначально предназначены для выполнения административных задач во время автоматической установки Windows, но мы их используем в своих целях. После этого куст реестра выгружается и компьютер отправляется на перезагрузку. Дальше всё просто - в появившемся окне командной строки производим необходимые операции с пользователями и входим в Windows.

9 августа 2012 г.

10 июня 2012 г.

Изменить расположение папки Program Files

Чтобы изменить расположение папки Program Files на расположение по умолчанию, выполните указанные ниже действия. Нажмите кнопку Пуск, выберите пункт Выполнить, введите regedit, а затем нажмите кнопку ОК.

Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

В области сведений щелкните правой кнопкой мыши значение реестра ProgramFilesDir и выберите команду Изменить.

В поле Значение введите расположение по умолчанию для папки Program Files и нажмите кнопку ОК.

Примечание. Расположением по умолчанию для папки Program Files является системный_диск\Program Files. Например, если система Windows установлена на диск C, введите C:\Program Files в поле Значение.

Закройте редактор реестра

Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

В области сведений щелкните правой кнопкой мыши значение реестра ProgramFilesDir и выберите команду Изменить.

В поле Значение введите расположение по умолчанию для папки Program Files и нажмите кнопку ОК.

Примечание. Расположением по умолчанию для папки Program Files является системный_диск\Program Files. Например, если система Windows установлена на диск C, введите C:\Program Files в поле Значение.

Закройте редактор реестра

3 марта 2012 г.

Пути в Windows

Гаджеты:

C:\Users\ваше имя\AppData\Local\Microsoft\Windows Sidebar\Gadgets

Темы:

windows\resources\themes

C:\Users\ваше имя\AppData\Local\Microsoft\Windows Sidebar\Gadgets

Темы:

windows\resources\themes

20 января 2012 г.

11 мая 2010 г.

29 января 2010 г.

Kerio Winroute Firewall: ПРАВИЛЬНЫЕ Traffic Policy!!!

Перед тем, как что-то делать с правилами, необходимо настроить сетевые интерфейсы по-человечески, так что кто не читал статью ПРАВИЛЬНАЯ настройка DNS и сетевых интерфейсов!!!, сделайте это сейчас.

Все ниженаписанное было испробовано на версии KWF 6.2.1, но будет работать и на всех версиях 6.xx, для следующих версий если и будут изменения, то не думаю, что значительные.

Итак, сетевые интерфейсы настроены, Kerio Winroute Firewall установлен, первое, что делаем, заходим в Configuration > Traffic Policy и запускаем Wizard. Даже если до этого вы его уже запускали. Мы же делаем правильно, так?

1. С первым и вторым шагами визарда все понятно, на третьем выбираем внешний сетевой интефейс (Internet Interface, Wizard почти всегда сам определяет его правильно).

2. Далее, шаг четветый, самый важный.

По умолчанию KWF предлагает вариант «Allow access to all services (no limitations)», но! Постоянно сталкиваемся с тем, что такие правила KWF обрабатыват мягко говоря странно, проблемы с сервисом ANY сплошь и рядом.

ANY сплошь и рядом.

Поэтому выбираем второй вариант, Allow access to the following services only. Неважно, что KWF вам возможно предложит немного не те сервисы, какие вам нужны, но все это можно добавить или убрать позднее.

3. На пятом шаге создаем правила для VPN, те кому они не нужны, могут убрать галки. Но опять же можно это сделать и потом, если не уверены.

4. Шаг 6-й, тоже довольно важный. Здесь создаем правила для тех сервисов, которые должны быть доступы извне, из Интернета. Советую добавить хотя бы парочку сервисов, вам самим потом проще будет увидеть, как строится такое правило.

Например:

5. Шаг седьмой, естественно включаем NAT, даже кому и не нужно будет (маловероятно конечно), всегда его можно выключить.

На восьмом шаге жмем Finish.

Получается у нас что-то типа того:

Небольшие пояснения для тех, кто мануал не хочет читать:

Правило NAT — в нем собственно те сервисы, которым разрешен доступ в интерет с клиентских машин.

А правило Firewall Traffic — это правило для той машины, на которой KWF стоит.

Красненькие правила ниже — для доступа из Интернета к одноименным сервисам.

В принципе уже работать можно, но ведь нужно KWF немного настроить, поэтому дальше:

6. Правило Local Traffic передвигаем на самый верх, ибо правила обрабатываются сверху вниз и поскольку локальный трафик как правило превалирует над остальным, это позволит снизить нагрузку на шлюз, чтоб он не гнал пакеты от локального трафика через всю таблицу правил.

7. В правиле Local Traffic Protocol Inspector отключаем, ставим в None.

8. Из правил NAT и Firewall Traffic убираем ненужные нам сервисы, а нужные соответственно добавляем. Ну например ICQ Советую думать над тем, что вы добавляете и удаляете.

Советую думать над тем, что вы добавляете и удаляете.

9. Иногда для некоторых сервисов требуется отдельное правило, потому что вместе с остальными начинаются непонятные глюки. Ну и отследить как оно отрабатывает проще конечно, поставив логгирование этого правила.

В принципе все, дальше уже все зависит от вас, что именно вам нужно, каким сервисам вы хотите дать доступ в интернет, какие должны быть доступны снаружи.

Несколько примечаний:

10. Если хотите, чтобы с клиентских компьютеров можно было пинговать внешние адреса, то добавьте сервис Ping в правило NAT.

11. Eсли не используете VPN совсем, отключите VPN-сервер (Configuration > Interfaces > VPN Server правой кнопкой > Edit > убрать галку Enable VPN Server).

Еще можно отключить интерфейс Kerio VPN.

12. Если используете Parent proxy, добавьте в правило Firewall Traffic соответствующий порт (Если стандартный 3128, то можно добавить сервис HTTP Proxy). А из правила NAT тогда нужно убать как минимум HTTP и HTTPS сервисы.

13. Если доступ в Интернет нужно дать какой-то группе пользователей или IP-адресов, то создаете правило, подобное NAT, только в качестве источника у него не Local Interface, а ваша группа.

Ниже более-менее похожий на реальность (мою естественно , но не совсем) пример.

, но не совсем) пример.

Пример.

Задача: раздать интернет всем компьютерам из сети, используя непрозрачный прокси, разрешить ICQ и FTP избранным группам, а скачивание почты по POP3 всем. Запретить отсылать письма напрямую в Интернет, только через почтовик. Сделать доступ к этому компьютеру из интернета. Ну и учесть примечания естественно.

Вот сразу правила готовые:

Краткие пояснения по правилам:

Local Traffic — на самый верх, как и собирались.

NTP Traffic — правило для синхронизации сервера времени (192.168.0.100) с источниками точного времени в интернете.

ICQ Traffic — правило, разрешающее группе пользователей «Allow ICQ Group» пользоваться аськой.

FTP Traffic — правило, разрешающее группе пользователей «Allow FTP Group» скачивать файлы с FTP-серверов.

NAT for all — мало от НАТа осталось (мы же через прокси ходим в интернет) только free mail и ping интернета всем пользователям сети разрешен.

Firewall Traffic — с этим все понятно, разрешенные сервисы для фаервола. Обратите внимание, что сюда добавлен сервис SMTP (в случае, если почтовик находится не на том же компьютере, что и винроут, нужно сделать отдельное правило) и порт 3128 для парент прокси.

Service Ping — правило, нужное для того, чтобы пинговать наш сервер снаружи.

Remote Admin — правило для доступа снаружи к консоли KWF и KMS, к веб-интерфейсу их же.

Service Kerio VPN — правило для доступа снаружи клиентов Kerio VPN.

Service Win VPN — правило для доступа снаружи клиентов родного виндового VPN

Service RDP — правило для доступа снаружи клиентов виндового терминала (но лучше через VPN).

источник

Все ниженаписанное было испробовано на версии KWF 6.2.1, но будет работать и на всех версиях 6.xx, для следующих версий если и будут изменения, то не думаю, что значительные.

Итак, сетевые интерфейсы настроены, Kerio Winroute Firewall установлен, первое, что делаем, заходим в Configuration > Traffic Policy и запускаем Wizard. Даже если до этого вы его уже запускали. Мы же делаем правильно, так?

1. С первым и вторым шагами визарда все понятно, на третьем выбираем внешний сетевой интефейс (Internet Interface, Wizard почти всегда сам определяет его правильно).

2. Далее, шаг четветый, самый важный.

По умолчанию KWF предлагает вариант «Allow access to all services (no limitations)», но! Постоянно сталкиваемся с тем, что такие правила KWF обрабатыват мягко говоря странно, проблемы с сервисом

Поэтому выбираем второй вариант, Allow access to the following services only. Неважно, что KWF вам возможно предложит немного не те сервисы, какие вам нужны, но все это можно добавить или убрать позднее.

3. На пятом шаге создаем правила для VPN, те кому они не нужны, могут убрать галки. Но опять же можно это сделать и потом, если не уверены.

4. Шаг 6-й, тоже довольно важный. Здесь создаем правила для тех сервисов, которые должны быть доступы извне, из Интернета. Советую добавить хотя бы парочку сервисов, вам самим потом проще будет увидеть, как строится такое правило.

Например:

сервис KWF Admin на Firewall

сервис RDP на 192.168.0.15

5. Шаг седьмой, естественно включаем NAT, даже кому и не нужно будет (маловероятно конечно), всегда его можно выключить.

На восьмом шаге жмем Finish.

Получается у нас что-то типа того:

Небольшие пояснения для тех, кто мануал не хочет читать:

Правило NAT — в нем собственно те сервисы, которым разрешен доступ в интерет с клиентских машин.

А правило Firewall Traffic — это правило для той машины, на которой KWF стоит.

Красненькие правила ниже — для доступа из Интернета к одноименным сервисам.

В принципе уже работать можно, но ведь нужно KWF немного настроить, поэтому дальше:

6. Правило Local Traffic передвигаем на самый верх, ибо правила обрабатываются сверху вниз и поскольку локальный трафик как правило превалирует над остальным, это позволит снизить нагрузку на шлюз, чтоб он не гнал пакеты от локального трафика через всю таблицу правил.

7. В правиле Local Traffic Protocol Inspector отключаем, ставим в None.

8. Из правил NAT и Firewall Traffic убираем ненужные нам сервисы, а нужные соответственно добавляем. Ну например ICQ

9. Иногда для некоторых сервисов требуется отдельное правило, потому что вместе с остальными начинаются непонятные глюки. Ну и отследить как оно отрабатывает проще конечно, поставив логгирование этого правила.

В принципе все, дальше уже все зависит от вас, что именно вам нужно, каким сервисам вы хотите дать доступ в интернет, какие должны быть доступны снаружи.

Несколько примечаний:

10. Если хотите, чтобы с клиентских компьютеров можно было пинговать внешние адреса, то добавьте сервис Ping в правило NAT.

11. Eсли не используете VPN совсем, отключите VPN-сервер (Configuration > Interfaces > VPN Server правой кнопкой > Edit > убрать галку Enable VPN Server).

Еще можно отключить интерфейс Kerio VPN.

12. Если используете Parent proxy, добавьте в правило Firewall Traffic соответствующий порт (Если стандартный 3128, то можно добавить сервис HTTP Proxy). А из правила NAT тогда нужно убать как минимум HTTP и HTTPS сервисы.

13. Если доступ в Интернет нужно дать какой-то группе пользователей или IP-адресов, то создаете правило, подобное NAT, только в качестве источника у него не Local Interface, а ваша группа.

Ниже более-менее похожий на реальность (мою естественно

Пример.

Задача: раздать интернет всем компьютерам из сети, используя непрозрачный прокси, разрешить ICQ и FTP избранным группам, а скачивание почты по POP3 всем. Запретить отсылать письма напрямую в Интернет, только через почтовик. Сделать доступ к этому компьютеру из интернета. Ну и учесть примечания естественно.

Вот сразу правила готовые:

Краткие пояснения по правилам:

Local Traffic — на самый верх, как и собирались.

NTP Traffic — правило для синхронизации сервера времени (192.168.0.100) с источниками точного времени в интернете.

ICQ Traffic — правило, разрешающее группе пользователей «Allow ICQ Group» пользоваться аськой.

FTP Traffic — правило, разрешающее группе пользователей «Allow FTP Group» скачивать файлы с FTP-серверов.

NAT for all — мало от НАТа осталось (мы же через прокси ходим в интернет) только free mail и ping интернета всем пользователям сети разрешен.

Firewall Traffic — с этим все понятно, разрешенные сервисы для фаервола. Обратите внимание, что сюда добавлен сервис SMTP (в случае, если почтовик находится не на том же компьютере, что и винроут, нужно сделать отдельное правило) и порт 3128 для парент прокси.

Service Ping — правило, нужное для того, чтобы пинговать наш сервер снаружи.

Remote Admin — правило для доступа снаружи к консоли KWF и KMS, к веб-интерфейсу их же.

Service Kerio VPN — правило для доступа снаружи клиентов Kerio VPN.

Service Win VPN — правило для доступа снаружи клиентов родного виндового VPN

Service RDP — правило для доступа снаружи клиентов виндового терминала (но лучше через VPN).

источник

28 января 2010 г.

ПРАВИЛЬНАЯ настройка DNS и сетевых интерфейсов

Рассматриваем три самых распространеных общих случая:

1. Одноранговая сеть, без домена, точнее без DNS-сервера, в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

2. Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

3. Сеть с доменом, DNS-сервер находится на DC, Winroute также установлен на этот DC.

Третий вариант категорически не рекомендуется по соображениям безопасности и здравого смысла, но к сожалению применяется довольно часто в небольших сетях, где домен уже есть, а денег уже нет В любом случае это вариант рассматирать не будем, потому что его настройки ничем не отличаются от второго варианта, кроме того, что имя и адрес DNS-сервера совпадают с именем и адресом компьютера с Winroute соответственно.

В любом случае это вариант рассматирать не будем, потому что его настройки ничем не отличаются от второго варианта, кроме того, что имя и адрес DNS-сервера совпадают с именем и адресом компьютера с Winroute соответственно.

Имеется в любом случае компьютер с двумя сетевыми картами (одна внутренняя — смотрит в локальную сеть, другая внешняя — в Интернет соответственно), играющий роль шлюза, через который мы и будем выходить в Интернет, и на который естественно будет установлен Kerio Winroute Firewall.

будет установлен Kerio Winroute Firewall.

Не забывайте, что адреса на этих сетевых картах должны быть из разных подсетей, т.е. например так:

почему-то новички очень часто на этом попадаются, если у них например ADSL-модем стоит.

1. Настройка DNS в одноранговой сети.

Настройки внутренней сетевой:

Шлюз НЕ указываем!

Дальше, берем настройки, данные нам провайдером, допустим такие:

Но! Не забиваем их втупую во внешнюю сетевую, а делаем немного по-своему:

Жмем Advanced. В закладке DNS убираем галочку на Register this connectionТs addresses in DNS, в закладке WINS убираем Enable LMHOSTS lookup и ставим Disable NetBIOS over TCP/IP. Также, галочек НЕ ДОЛЖНО БЫТЬ на Client for Microsoft Networks, Network Load Balancing, Fail and Printer Sharing Microsoft Networks.

Кстати, удобно переименовать внешний интерфейс, назвать не Local Area Connection (Подключение по локальной сети), а например Internet Interface.

Дальше, заходим в Панель управления, Cетевые подключения, в этом окне (окно проводника) меню Дополнительно -> Дополнительные параметры. Во вкладке «Адаптеры и привязки» передвигаем «Local Area Connection» («Подключение по локальной сети») на самую верхнюю позицию:

На клиентском компьютере настройки сетевой карты будут примерно такие:

В Winroute, Configuration -> DNS Forwarder ставим галку «Enable DNS Forwarding», указываем DNS-серверы провайдера.

2. Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute

Настройки не очень отличаются от предыдущего варианта, в принципе все тоже самое, только:

2.1 В зонах прямого просмотра DNS следует убрать зону «.», если она там есть. После этого перезапустить службу «DNS-сервер».

2.2 На контроллере домена в свойствах DNS нужно разрешить пересылку на IP-адрес DNS-сервера провайдера, в данном случае 80.237.0.97 (и не забыть добавить правило в Traffic Policy, разрешающее контроллеру обращаться на DNS-сервер провайдера):

2.3 DNS Forwarder в Winroute выключаем (убираем галку «Enable DNS Forwarding»), так как он у нас есть уже в на нашем DNS-сервере.

2.4 На контроллере домена в DNS необходимо создать зону обратного просмотра (у правильных админов она наверняка создана еще при поднятии DNS ), так как без нее невозможно по IP-адресу определить имя компьютера. В качестве кода сети указываем первые 3 группы цифр своего IP-адреса.

), так как без нее невозможно по IP-адресу определить имя компьютера. В качестве кода сети указываем первые 3 группы цифр своего IP-адреса.

Для проверки заходим в свойства зоны и убеждаемся там в наличии нашего DNS-сервера (или серверов, если их несколько) на закладке «Серверы имен». Если серверов не хватает, добавляем их туда. Желательно делать это с помощью «Обзора». Все. Осталось разрешить динамическое обновление, чтобы клиентские машины регистрировались в этой зоне, хотя можно обойтись и без этого.

2.5 Настройки внутренней сетевой компьютера с Winroute:

Шлюз НЕ указываем!

Настройки внешней сетевой:

2.6 Настройки клиента:

2.7 Для проверки на клиенте следует выполнить команды:

Если в результате выполнения всех вышеперечисленных команд нет сообщений об ошибках — значит все у вас получилось.

Исправления и дополнения принимаются.

1. Одноранговая сеть, без домена, точнее без DNS-сервера, в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

2. Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

3. Сеть с доменом, DNS-сервер находится на DC, Winroute также установлен на этот DC.

Третий вариант категорически не рекомендуется по соображениям безопасности и здравого смысла, но к сожалению применяется довольно часто в небольших сетях, где домен уже есть, а денег уже нет

Имеется в любом случае компьютер с двумя сетевыми картами (одна внутренняя — смотрит в локальную сеть, другая внешняя — в Интернет соответственно), играющий роль шлюза, через который мы и будем выходить в Интернет, и на который естественно

Не забывайте, что адреса на этих сетевых картах должны быть из разных подсетей, т.е. например так:

192.168. 0.1/24

192.168. 1.1/24

почему-то новички очень часто на этом попадаются, если у них например ADSL-модем стоит.

1. Настройка DNS в одноранговой сети.

Настройки внутренней сетевой:

192.168.0.1 — IP-адрес компьютера с Winroute

255.255.255.0 — маска.

192.168.0.1 — в качестве DNS-сервера указываем IP-адрес этой же сетевой

Шлюз НЕ указываем!

Дальше, берем настройки, данные нам провайдером, допустим такие:

ip 80.237.0.99 — реальный IP

mask 255.255.255.240 — маска

gate 80.237.0.97 — шлюз

dns 80.237.0.97 — DNS провайдера

Но! Не забиваем их втупую во внешнюю сетевую, а делаем немного по-своему:

ip 80.237.0.99

mask 255.255.255.240

gate 80.237.0.97

dns 192.168.0.1 — в качестве основного DNS-сервера указываем IP-адрес внутренней сетевой;

80.237.0.97 - в качестве альтернативного DNS-сервера указываем DNS-сервер провайдера

Жмем Advanced. В закладке DNS убираем галочку на Register this connectionТs addresses in DNS, в закладке WINS убираем Enable LMHOSTS lookup и ставим Disable NetBIOS over TCP/IP. Также, галочек НЕ ДОЛЖНО БЫТЬ на Client for Microsoft Networks, Network Load Balancing, Fail and Printer Sharing Microsoft Networks.

Кстати, удобно переименовать внешний интерфейс, назвать не Local Area Connection (Подключение по локальной сети), а например Internet Interface.

Дальше, заходим в Панель управления, Cетевые подключения, в этом окне (окно проводника) меню Дополнительно -> Дополнительные параметры. Во вкладке «Адаптеры и привязки» передвигаем «Local Area Connection» («Подключение по локальной сети») на самую верхнюю позицию:

На клиентском компьютере настройки сетевой карты будут примерно такие:

ip 192.168.0.2

mask 255.255.255.0

gate 192.168.0.1 — в качестве шлюза указываем IP-адрес компьютера с Winroute

dns 192.168.0.1 — в качестве основного DNS-сервера указываем IP-адрес компьютера с Winroute

В Winroute, Configuration -> DNS Forwarder ставим галку «Enable DNS Forwarding», указываем DNS-серверы провайдера.

2. Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute

Настройки не очень отличаются от предыдущего варианта, в принципе все тоже самое, только:

2.1 В зонах прямого просмотра DNS следует убрать зону «.», если она там есть. После этого перезапустить службу «DNS-сервер».

2.2 На контроллере домена в свойствах DNS нужно разрешить пересылку на IP-адрес DNS-сервера провайдера, в данном случае 80.237.0.97 (и не забыть добавить правило в Traffic Policy, разрешающее контроллеру обращаться на DNS-сервер провайдера):

2.3 DNS Forwarder в Winroute выключаем (убираем галку «Enable DNS Forwarding»), так как он у нас есть уже в на нашем DNS-сервере.

2.4 На контроллере домена в DNS необходимо создать зону обратного просмотра (у правильных админов она наверняка создана еще при поднятии DNS

Для проверки заходим в свойства зоны и убеждаемся там в наличии нашего DNS-сервера (или серверов, если их несколько) на закладке «Серверы имен». Если серверов не хватает, добавляем их туда. Желательно делать это с помощью «Обзора». Все. Осталось разрешить динамическое обновление, чтобы клиентские машины регистрировались в этой зоне, хотя можно обойтись и без этого.

2.5 Настройки внутренней сетевой компьютера с Winroute:

ip 192.168.0.1 — IP-адрес компьютера с Winroute

mask 255.255.255.0 — маска

dns 192.168.0.100 — в качестве основного DNS-сервера указываем IP-адрес локального DNS-сервера (DC)

Шлюз НЕ указываем!

Настройки внешней сетевой:

ip 80.237.0.99

mask 255.255.255.240

gate 80.237.0.97 — в качестве шлюза указываем IP-адрес шлюза, данный провайдером

dns 192.168.0.100 — в качестве основного DNS-сервера указываем IP-адрес локального DNS-сервера (DC)

Альтернативный DNS-сервер не указываем! Он у нас имеется в пересылке.

2.6 Настройки клиента:

ip 192.168.0.2

mask 255.255.255.0

gate 192.168.0.1 — в качестве шлюза указываем IP-адрес компьютера с Winroute

dns 192.168.0.100 — в качестве основного DNS-сервера указываем IP-адрес локального DNS-сервера (DC)

2.7 Для проверки на клиенте следует выполнить команды:

nslookup {GateWayName}

nslookup {GateWayIP}

nslookup yandex.ru

nslookup 213.180.204.11

Если в результате выполнения всех вышеперечисленных команд нет сообщений об ошибках — значит все у вас получилось.

Исправления и дополнения принимаются.

Подписаться на:

Сообщения (Atom)